لا يحتاج معظم محللي الأمن السيبراني إلى معرفة كيفية البرمجة. لكن هذا لا يعني أنه لا ينبغي عليهم إزعاج عملية التعلم. إذا كنت تعمل في مجال الأمن السيبراني، فإن الحصول على قطع البرمجة الأساسية على الأقل يمكن أن يساعدك على تسريع حياتك المهنية ومعالجة التحديات الأمنية بشكل أكثر كفاءة.

مع وضع هذا الواقع في الاعتبار، تابع القراءة للحصول على نصائح حول ما يجب معرفته حول البرمجة لتعزيز مسيرتك المهنية في مجال الأمن السيبراني.

لماذا تعتبر البرمجة مهمة في الأمن السيبراني

لنبدأ بشرح لماذا يمكن أن يكون تعلم البرمجة مفيدًا للأشخاص الذين يعملون في مجال الأمن السيبراني.

مرة أخرى، مهارات البرمجة ليست مطلوبة بشكل صارم لمهنة الأمن السيبراني. لا تتطلب معظم وظائف الأمان للمبتدئين معرفة بالبرمجة، وفي بعض الأحيان لا يعرف حتى متخصصو الأمن الأكثر خبرة كيفية البرمجة.

ومع ذلك، فإن العديد من التحديات الأمنية التي يتم تكليف محللي الأمن السيبراني بحلها تتضمن تعليمات برمجية، مما يجعل فهم كيفية عمل التعليمات البرمجية مهارة قيمة للمحللين. كلما زادت معرفتك بالبرمجة، كلما تمكنت من التقدم في مسيرتك المهنية في مجال الأمن السيبراني بشكل أفضل.

بشكل عام، تجدر الإشارة إلى أن بعض المجالات الرئيسية في مجال الأمن السيبراني لا تستفيد كثيرًا من البرمجة. إذا كنت تولي اهتماما حماية الجسمعلى سبيل المثال، مهارات البرمجة ليست مهمة جدًا لأن الكود لا يلعب دورًا كبيرًا في المخاطر الأمنية المادية. وبالمثل، ركزت المجموعات على الأمن السيبراني الاستجابة للحادث لا حاجة لمعرفة الكثير عن الترميز.

لكن الأنواع الأخرى من مخاطر الأمن السيبراني تتمحور حول التعليمات البرمجية. وعلى وجه الخصوص، فهي تتضمن رمز التطبيق (الذي يمكن أن يؤدي إلى ثغرات أمنية مثل الأخطاء). حقن الكود و تجاوز سعة المخزن المؤقت المخاطر) أو رمز التكوين (الذي قد يحتوي على عمليات مراقبة تكشف عن مصادر المشاكل مثل الوصول غير المصرح به). كلما عرفت المزيد عن كيفية عمل التعليمات البرمجية، كلما أصبحت مجهزًا بشكل أفضل لإدارة تلك المخاطر.

العلمي

أساسيات الترميز لمهندسي الأمن السيبراني

بالطبع، ليس لدى معظم مهندسي الأمن السيبراني الوقت الكافي لإتقان كل ما يتعلق بالبرمجة. وبدلاً من ذلك، يجب أن تكون استراتيجية من خلال التركيز على جوانب الترميز الأكثر أهمية للأمن السيبراني.

تعرف على كيفية عمل لغات البرمجة

هناك المئات من لغات البرمجة، وحتى المطورين المهرة لا يعرفون سوى القليل منها عادةً. من المؤكد أنه لا ينبغي أن يُتوقع من محللي الأمن السيبراني إتقان مجموعة واسعة من اللغات.

لكن تعلم لغة واحدة على الأقل يمكن أن يوفر نظرة ثاقبة حول كيفية عمل التعليمات البرمجية وأنواع الأخطاء التي يمكن أن يرتكبها المطورون والتي تؤدي إلى عيوب أمنية. محدد اللغة التي تختارها التعلم ليس مهمًا جدًا؛ في معظم الحالات، من الأفضل اختيار لغة سهلة مثل Python أو JavaScript.

تعرف على كيفية عمل كود البنية التحتية

وعلى نفس المنوال، سيستفيد معظم محللي الأمن السيبراني ومهندسي تكنولوجيا المعلومات من تعلم كيفية كتابة التعليمات البرمجية التي تعتمد على الموارد المتوفرة من خلال عملية تعرف باسم البنية التحتية كترميز، أو IaC.

رمز IaC لا يقود التطبيقات؛ بل إنه يحدد كيفية تكوين الخوادم والشبكات وموارد تكنولوجيا المعلومات الأخرى. يمكن أن يؤدي خطأ في كود IaC، مثل الكود الذي يعرض مصدر بيانات حساس عن غير قصد للوصول العام، إلى وقوع حادث أمني.

لا يحتاج محللو الأمن السيبراني بالضرورة إلى مهارات عميقة في كتابة كود IaC، ولكن الأمر يستحق بالنسبة لهم اختيار منصة IaC شائعة مثل Terraform وتعلم كيفية استخدامها لبناء البنية التحتية. سيؤدي القيام بذلك إلى توفير فهم لكيفية ظهور المخاطر الأمنية في البنية التحتية الحديثة.

تعرف على CI/CD

كيف تتعلم خطوط أنابيب CI/CD هناك مهارة أساسية أخرى يمكن أن تساعد في تعزيز مهنة الأمن السيبراني وهي التوظيف. لا يتطلب العمل مع خطوط أنابيب CI/CD كتابة أي تعليمات برمجية لأن خطوط أنابيب CI/CD ليست تعليمات برمجية؛ مجموعة من الأدوات والعمليات التي يعتمد عليها المطورون لكتابة التعليمات البرمجية وإنشائها واختبارها ونشرها.

إن فهم كيفية توافق هذه الأدوات والعمليات معًا وأنواع المخاطر الأمنية (مثل الفشل في التحكم في الوصول إلى مستودعات التعليمات البرمجية أو خوادم التكامل المستمر) التي قد تحدث أثناء عملية CI/CD هي طريقة أخرى لمهندسي الأمن السيبراني لاكتساب نظرة ثاقبة حول المخاطر الأمنية. يبدأ.

تعلم جيت

أداة مفتوحة المصدر تساعد معظم المطورين على إدارة التعليمات البرمجية المصدر. إذا كنت تعمل في مجال الأمن السيبراني، فإن معرفة كيفية تشغيل أوامر Git ليست مهمة حقًا، ولكن من المفيد معرفة أساسيات كيفية عمل Git – كيف يتحقق المطورون من التعليمات البرمجية في مستودع Git، وكيف يقومون بتعديل التعليمات البرمجية باستخدام Git، وما هي أنواع الاختبارات يمكنهم تشغيلها باستخدام Git، وما إلى ذلك.

هنا مرة أخرى، تعود أصول العديد من المشكلات الأمنية التي يعالجها الباحثون إلى عمليات المراقبة التي تحدث أثناء عمليات Git، لذا كلما عرفت المزيد عن Git، كان بإمكانك المساعدة بشكل أفضل في منع المخاطر الأمنية المستندة إلى Git.

تعلم البرمجة النصية

يمكن أن تساعد القدرة على كتابة البرامج النصية الأساسية باستخدام لغة مثل Bash أو PowerShell أو Perl محللي الأمن السيبراني في أتمتة بعض مهام سير العمل الخاصة بهم. على سبيل المثال، يمكنك كتابة البرامج النصية التي تقوم تلقائيًا بنشر أدوات مراقبة الأمان أو تحويل البيانات.

تعد مهارات البرمجة النصية أقل أهمية لفهم أصول تهديدات الأمن السيبراني لأن نصوص الصيانة ليست هي المصادر الرئيسية للضعف (على الرغم من أنها يمكن أن تكون كذلك)، ولكن تعلم البرمجة النصية يمكن أن يساعد متخصصي الأمن السيبراني على العمل بكفاءة أكبر.

الخلاصة: تعلم كيفية البرمجة لتعزيز لعبتك الأمنية

لا يحتاج معظم محللي الأمن السيبراني إلى أن يكونوا مبرمجين ذوي خبرة يتقنون خصوصيات وعموميات جميع جوانب البرمجة. ومع ذلك، مع الفهم الأساسي لأساسيات البرمجة – مثل كيفية كتابة تعليمات برمجية للتطبيق، وكيفية إدارة التعليمات البرمجية من خلال خطوط أنابيب CI/CD، وكيفية إنشاء البرامج النصية الأساسية – يمكن لمحترفي الأمن السيبراني فعل الكثير لتحسين لعبتهم. لا تعد البرمجة مطلبًا صارمًا، ولكن استثمار بعض الوقت في تطوير مهارات البرمجة يمكن أن يعود بفوائد كبيرة على وظائف الأمن السيبراني.

عن المؤلف

كريستوفر توزي هو محلل تقني متخصص في الحوسبة السحابية، وتطوير التطبيقات، والبرمجيات مفتوحة المصدر، والمحاكاة الافتراضية، والحاويات، والمزيد. يحاضر في جامعة كبيرة في منطقة ألباني، نيويورك. تم نشر كتابه “من أجل المتعة والربح: تاريخ ثورة البرمجيات الحرة والمفتوحة المصدر” من قبل مطبعة معهد ماساتشوستس للتكنولوجيا.

كريستوفر توزي هو محلل تقني متخصص في الحوسبة السحابية، وتطوير التطبيقات، والبرمجيات مفتوحة المصدر، والمحاكاة الافتراضية، والحاويات، والمزيد. يحاضر في جامعة كبيرة في منطقة ألباني، نيويورك. تم نشر كتابه “من أجل المتعة والربح: تاريخ ثورة البرمجيات الحرة والمفتوحة المصدر” من قبل مطبعة معهد ماساتشوستس للتكنولوجيا.

“محبي البيرة. عالم موسيقى. متعصب للإنترنت. متواصل. لاعب. خبير طعام نموذجي. خبير قهوة.”

More Stories

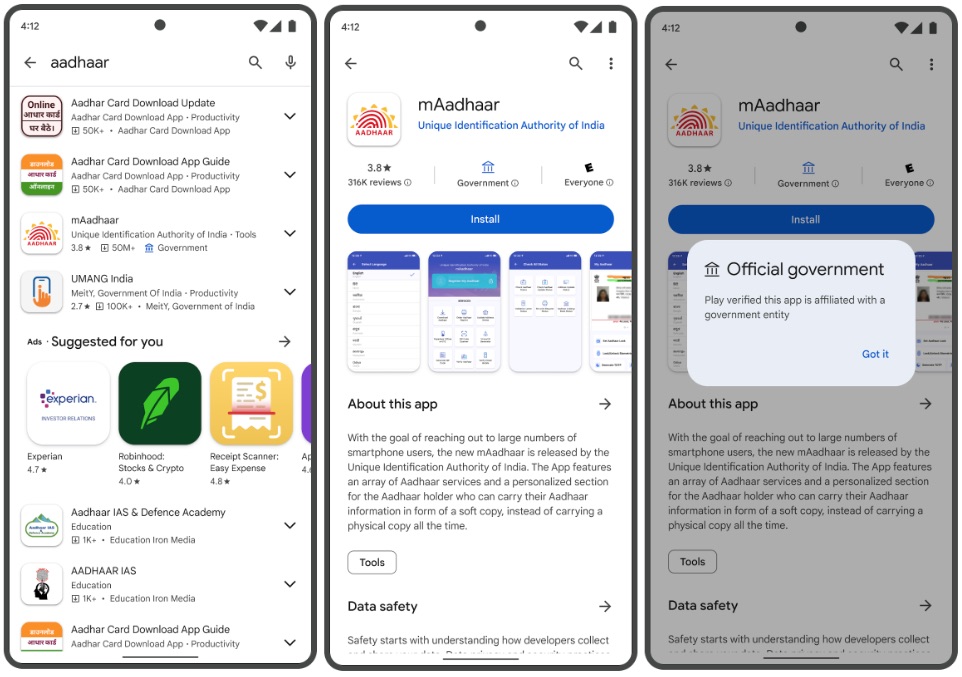

ستعرض Google الآن التصنيفات على متجر Play للإشارة إلى التطبيقات الحكومية الرسمية

تقدم ريدلي ثلاثة إصدارات جديدة من دراجتها Grifn المخصصة لجميع الطرق

تقوم رسائل Google بإزالة “الدفعات” وتذكيرات أعياد الميلاد للرد